算法期末复习

算法概述 符号 名称 数学含义 直观理解 O(g(n))O(g(n))O(g(n)) 渐进上界 f(n)≤c⋅g(n)f(n) \le c \cdot g(n)f(n)≤c⋅g(n) fff 不超过 ggg Ω(g(n))\Omega(g(n))Ω(g(n)) 渐进下界 f(n)≥c⋅g(n)f(n) \ge c \cdot g(n)f(n)≥c⋅g(n) fff 至少是 ggg Θ(g(n))\Theta(g(n))Θ(g(n)) 紧渐进界 c1⋅g(n)≤f(n)≤c2⋅g(n)c_1 \cdot g(n) \le f(n) \le c_2 \cdot g(n)c1⋅g(n)≤f(n)≤c2⋅g(n) fff 与 ggg 同阶 o(g(n))o(g(n))o(g(n)) 非紧上界 f(n)<c⋅g(n)f(n) < c \cdot g(n)f(n)<c⋅g(n) fff 远小于 ggg ω(g(n))\omega(g(n))ω(g(n)) 非紧下界 f(n)>c⋅g(n)f(n) > c \cdot g(n)f(...

软件安全期末复习

第一章:软件安全基础 软件安全相关概念 软件定义:一系列按照特定顺序组织的计算机数据和指令的集合,分为系统软件、应用软件和支撑软件 软件安全定义:采用工程的方法使得软件在敌对攻击的情况下仍能够继续正常工作 威胁来源:软件自身(漏洞与缺陷)和外界(黑客恶意代码) 内在的缺陷暴露在外在威胁下的状态即为风险 内在的缺陷遭遇外在威胁则形成安全事件 网络空间安全属性 (CIA+) 软件安全关注程序及其信息的以下特性: 保密性 (Confidentiality):信息不泄漏给非授权用户 完整性 (Integrity):数据未经授权不能改变 可用性 (Availability):授权实体可按需访问 其他:真实性、可核查性(访问控制)、可靠性 软件安全研究范围 软件生命周期(设计、编码、运维等阶段) 软件环境要素(运行环境、开发环境、开发者、软件自身) 软件安全功能(防反汇编、防调试、防篡改…) 软件安全知识体系 软件漏洞:原理、挖掘、利用、检测与防范(安全编码) 恶意代码:机理(病毒、木马、蠕虫)与检测防御 软件保护:软件分析(破解)与反破解技术(混淆、水印、脱壳等) PE 文...

大数据安全期末复习

CH 1 绪论 什么是大数据? 大数据具有 5V 特征 : Volume (大规模):数据量达 TB、PB、ZB 级,超出传统数据库处理能力 。 Variety (多样性):涵盖结构化、半结构化(如 XML)和非结构化数据(图片、视频) 。 Velocity (高速性):产生和处理速度快,强调实时性 。 Veracity (真实性):质量参差不齐,存在噪声或异常数据 。 Value (价值):价值密度低,需通过关联分析等技术挖掘高价值信息 。 什么是大数据安全? 独立的安全体系:大数据安全是针对大数据服务系统,从架构、认证、存储、算法设计等多个角度分析数据在全生命周期(采集、传输、存储、管理、使用)中的安全问题 。 双刃剑效应:大数据技术既是增强安全防护的手段,也会被攻击者利用创造出新的攻击模式(大数据赋能的安全攻防) 。 伴生性:它是大数据技术的伴生技术,是数字经济安全运转不可或缺的基础 。 隐私权概念的发展经历了哪些主要变化? 隐私权保护经历了 从住宅到人、再到信息 的重心转移 : 起源阶段 (1890-1902):1890 年提出...

网络安全期末复习

网络安全概述 网络安全基本属性:机密性、可用性、完整性 PDRR 安全模型 从“静态防护”转向“动态循环”的标志 保护→检测→响应→恢复 保护:采用一切手段(静态 防护)保护信息系统的五大特性 检测:检测网络安全漏洞和非法信息流 响应:对安全事件做出反应,阻止进一步破坏并将损失降至最低 恢复:及时 恢复系统服务 攻击类型 被动攻击:传输报文泄露、通信流量分析 根据安全属性,主动攻击分四类 : 阻断攻击:破坏系统资产,使其无法使用,针对可用性 截取攻击:非授权者获得资产访问权,针对机密性 篡改攻击:非授权者不仅访问且修改信息,针对完整性 伪造攻击:非授权者在系统中插入伪造信息,针对真实性 阻可用、截机密、篡完整、伪真实 网络信息安全服务 机密性服务:防止信息泄露给非授权者 完整性服务:提供消息正确性,确保没被改过 可用性服务:确保授权用户在需要时能访问资源 可审性服务:本身不防攻击,需与其他服务结合,确保行为可审计、可追溯 纵深防御与 IATF 纵深防御策略:层层设防,打破一层还有下一层 IATF (信息保障技术框架):强调人、技术、操作 三要素,构建多层保护 ...

Bastandern的2025年终总结

时光的指针走过2025。这一年,我在重构世界,也在调试自己。当代码行安静地推进时,耳机里总有恰好的音乐在流淌。 .post-custom{max-width:980px;margin:0 auto;font-family:Inter, -apple-system, BlinkMacSystemFont, "Segoe UI", Roboto, "Helvetica Neue", Arial;color:#111} .meta-row{display:flex;flex-wrap:wrap;gap:20px;margin:18px 0} .meta-card{flex:1 1 240px;background:linear-gradient(180deg, rgba(255,255,255,0.98), rgba(245,247,255,0.98));padding:18px;border-radius:14px;box-shadow:0 10px 30px rgba(16,24,40,0.06);transition:transform .28s cubic-bezier(.2...

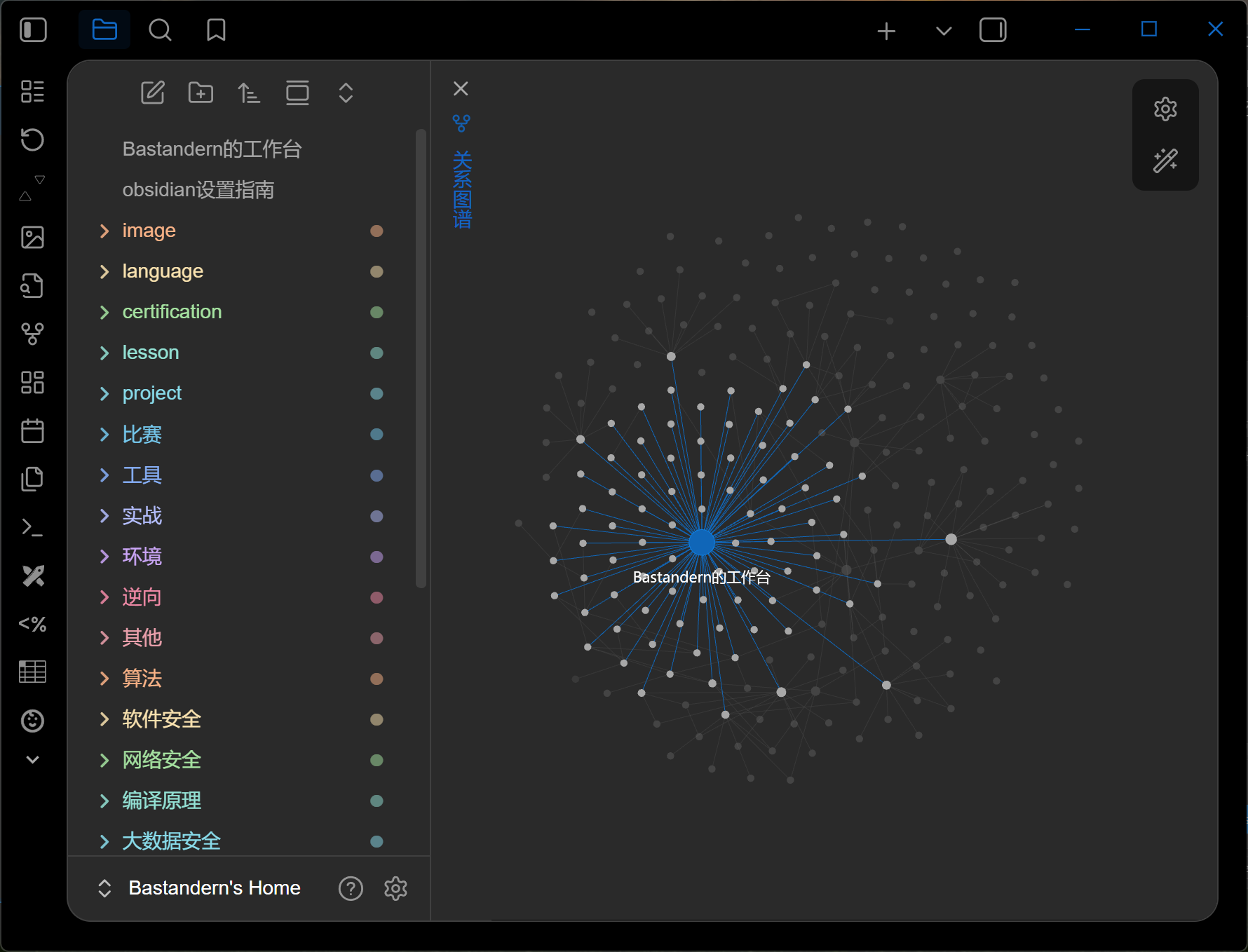

Obsidian入门

对应b站视频: https://www.bilibili.com/video/BV1HDCyBuEoR 看完这个文档你将学会 使用Obsidian流畅地做笔记 掌握画图插件Excalidraw并画出好看的思维导图 创建一个自己的工作台 创建仓库 一些推荐的设置 在开始做笔记之前,有些Obsidian的设置是我认为必须调整的。 打开左下角的设置。 “关于”选项下可以调整语言。 “文件与链接”选项可以设置附件的存放位置。(默认是仓库根目录,建议改) 不改 vs. 改了 如果不改,一个文档里引用的图片全部显示在根目录,会很乱。 改了之后,图片自动存储在image文件夹里,整齐。 “外观”选项下可以修改主题色。 必装的第三方插件 打开左下角设置,在“第三方插件”选项中,点击“关闭安全模式”,即可下载第三方插件。(需要连接外网) 点击“浏览”。 Excalidraw 绘图 Excalidraw在功能上可以代替白板,甚至有很多白板没有的功能。 在输入框内搜索即可找到。 “安装”后“启用” 这时在左侧出现绘图标志,点击即可进入插件Ex...

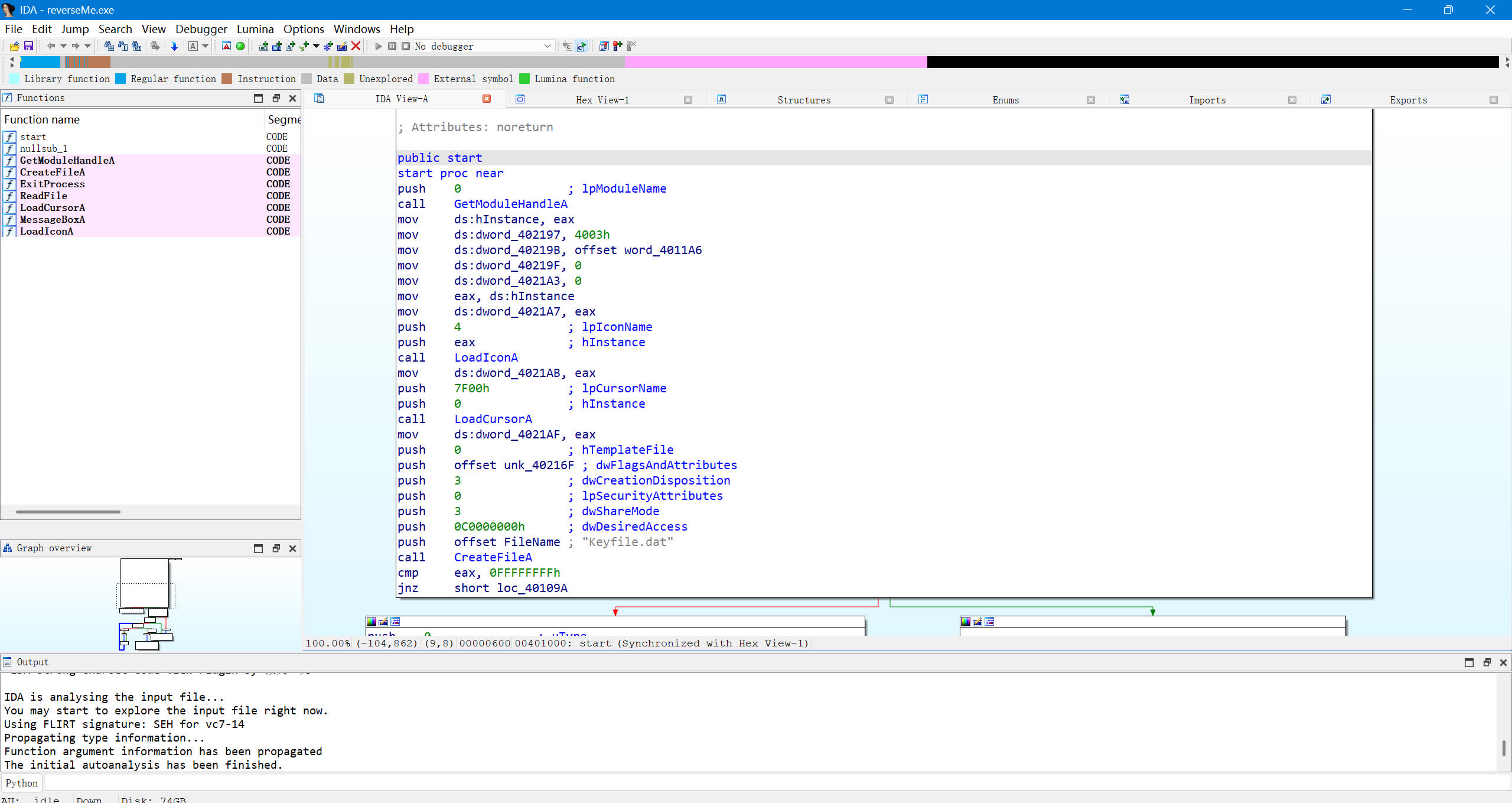

IDA保姆级教程

静态调试 打开与关闭 打开文件 方法一:文件拖到IDA,全都选择默认选项打开 方法二:先双击打开IDA,选New 弹出界面选择要打开的文件,再全部选默认选项打开 方法三:双击打开IDA,选Go 将文件拖入框里,或 File->Open选择要打开的文件 关闭IDA 关闭时弹出如下界面 界面切换 三个界面间切换:伪代码界面、图形界面、文本界面 初始页面-图形界面 空格-实现图形界面与文本界面(如下)切换 Tab-实现伪代码和图形界面切换(以下两个) F5:展示伪代码界面 若F5无反应:可将视图调到函数区再F5 函数区就是导航栏中蓝色的部分 窗口介绍 函数窗口 页面左侧 可通过ctrl+f进行搜索(需先将鼠标定位到该模块中,可点击一个函数) 导航栏 不同的段颜色不同,蓝色部分为函数段等,可点击 如果导航栏颜色很单一,蓝色特别少,有可能文件被加壳了。需要先脱壳再用IDA查看。类似下面这样 功能键栏 在IDA里进行了多个操作且想回到之前进行操作的地方 不同视图 上方可以选择不同的视图 不小心关掉了怎么办? Hex 十六进制 ...

操作系统期末复习

第一章 操作系统目标 方便性 有效性 可扩充性 开放性 操作系统作用 计算机系统资源的管理者 处理器管理 存储器管理 I/O设备管理 文件管理 用户与计算机硬件系统之间的接口 实现对计算机资源的抽象 发展历史 无OS机器 人工操作方式 脱机I/O方式 单道批处理系统 多道批处理系统 分时系统 操作系统基本特征 并发 共享 虚拟 异步 并发与并行 并行性:多个事件在同一时刻发生 并发性:多个事件在同一时间间隔发生 并发与并行 并发针对单核CPU,并行针对多核CPU 单核CPU同一时刻只能运行一个程序,多核CPU同一时刻可以执行多个程序 并发对应时分复用技术,并行对应空分复用技术 操作系统内核主要功能 支撑功能:中断处理、时钟管理、原语操作 资源管理功能:进程管理、存储器管理、设备管理 操作系统主要功能 处理机管理功能:进程控制、进程同步、进程通信、调度 存储器管理功能 文件管理功能 设备管理功能 OS与用户接口 为什么操作系统是中断驱动的 操作系统依赖中断机制,高效响应外部事件,避免轮询消耗资源,实现多任务切换和实时处理,确保系统核...

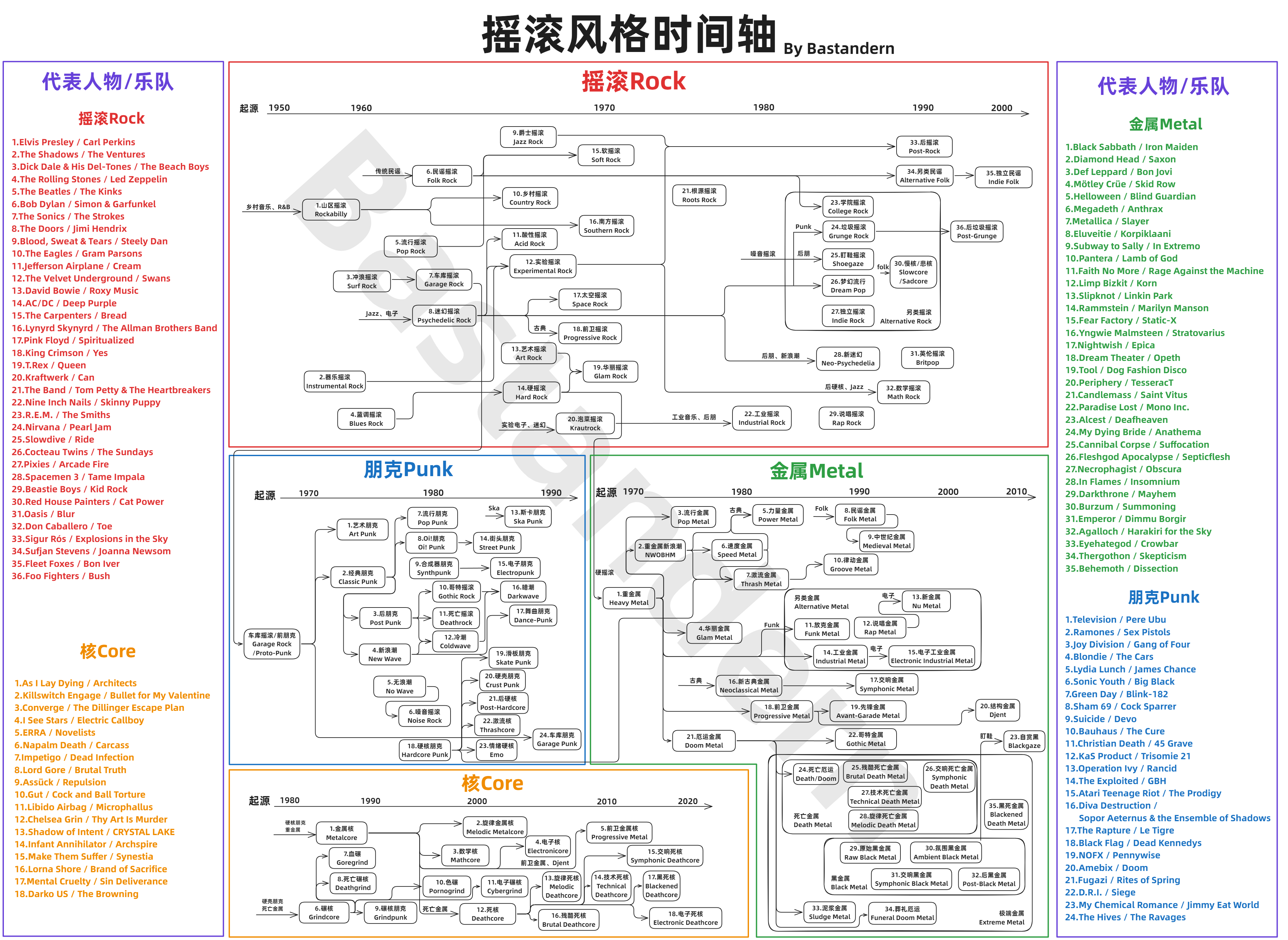

爆肝整理!一张图带你理清摇滚乐发展脉络

你是否也曾沉浸在摇滚的无尽世界里,却对各种风格的演变和派生感到眼花缭乱?从根源摇滚到迷幻,从朋克到金属,再到各种核……它们之间到底有什么千丝万缕的联系?· 为了让这个伟大的音乐体系看起来更直观,我花了不少时间和精力,亲手绘制了这张 「摇滚风格时间轴」。这不仅仅是一张图,更像是我个人的一份摇滚乐朝圣地图。 在这张图里,我从20世纪50年代开始,梳理了摇滚乐的几大主线: 经典摇滚 (Rock) 的黄金年代与演变 朋克 (Punk) 如何掀起一场革命 金属 (Metal) 的深化与极端化之路 核 (Core) 在新世纪的融合与爆发 当然,音乐的分类从来没有绝对的标准,很多伟大的乐队风格也难以被单一界定。这只是我基于个人理解和大量资料整理出的一个版本,更像是一个"路标",希望能帮助同为乐迷的你: 按图索骥,发现你可能错过的好乐队。 理解脉络,看清你钟爱的风格是如何一步步演变至今。 欢迎大家把这张图当作一份探索指南,让我们一起在摇滚的世界里,永远热血沸腾!

密码学期末复习

密码 类别 子类别 算法名称 标准类型 核心参数 基本结构 / 原理 对称密码 分组密码 DES 国际标准 分组: 64-bit, 密钥: 56-bit 16轮 Feistel 3DES 国际标准 密钥: 112-bit 或 168-bit EDE (加密-解密-加密) AES 国际标准 分组: 128-bit, 密钥: 128/192/256-bit 10/12/14轮 SPN SM4 中国标准 分组: 128-bit, 密钥: 128-bit 32轮非平衡Feistel IDEA 国际标准 分组: 64-bit, 密钥: 128-bit 混合不同代数群的运算(异或、模加、模乘) 流密码 RC4 曾广泛使用 密钥长度可变,核心为256字节的S盒 基于非线性数组变换 ZUC 中国标准 128位密钥和128位初始向量 线性反馈移位寄存器(LFSR)和非线性函数组合 非对称密码 公钥加密/数字签名 RSA 国际标准 密钥长度: 1024-2048-bit 安全性基于大整数分解难题 ElGamal 国际标准 密文...